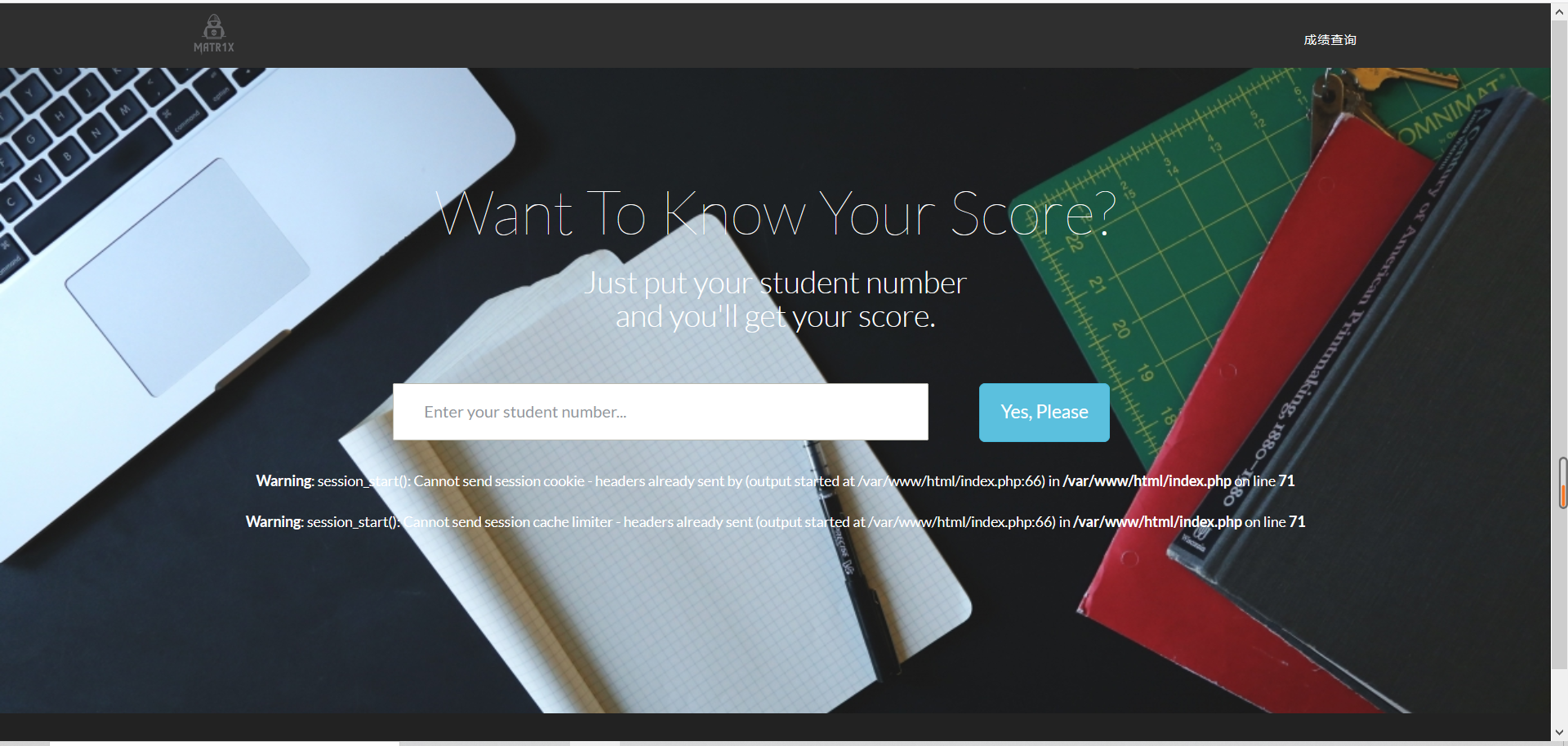

Linux提权本地配合内核漏洞演示

环境:Ubuntu 16.04(这里直接使用墨者学院的靶场)

漏洞编号:CVE-2017-16995

使用工具: linux-exploit-suggester-2 检测 特定exp提权

工具链接:GitHub - jondonas/linux-exploit-suggester-2: Next-Generation Linux Kernel Exploit Suggester

phar反序列化漏洞

preg_match正则绕过总结

最近写题遇到了很多次pre_match函数,但并不是每次都可以绕过。于是想要把这个函数总结一下用法。我个人认为preg_match的绕过方法主要取决于其正则表达式的写法。

首先对正则表达式的常见符号解释一下。

/ / 是一种格式吧,正则表达式需要写在这个里面

通过LD_PRELOAD与putenv组合拳绕过disable_functions函数

使用场景:

当拿到了一个网站shell,但命令基本都无法使用时,就很有可能是disable_functions导致的。

无命令执行功能的 webshell 是无意义的,得突破!

首先来介绍下我们需要使用的两个函数:

LD_PRELOAD: