GWCTF 2019枯燥的抽奖_0x30-0x3f

查看源代码

看到一个关键点,check.php,访问一下

<?php

#这不是抽奖程序的源代码!不许看!

header("Content-Type: text/html;charset=utf-8");

session_start();

if(!isset($_SESSION['seed'])){

$_SESSION['seed']=rand(0,999999999);

}

mt_srand($_SESSION['seed']);

$str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ";

$str='';

$len1=20;

for ( $i = 0; $i < $len1; $i++ ){

$str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);

}

$str_show = substr($str, 0, 10);

echo "<p id='p1'>".$str_show."</p>";

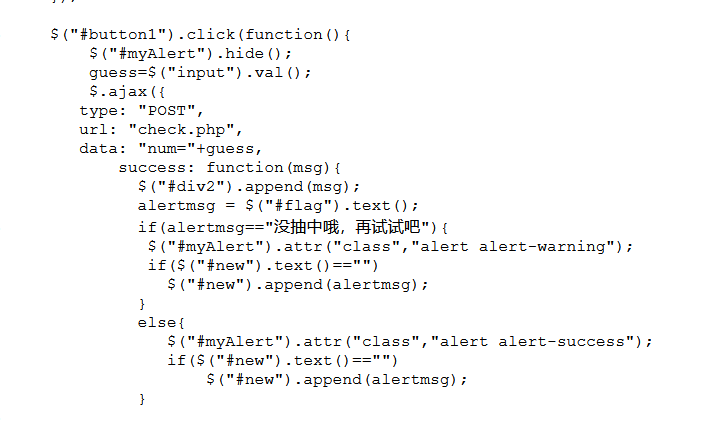

if(isset($_POST['num'])){

if($_POST['num']===$str){x

echo "<p id=flag>抽奖,就是那么枯燥且无味,给你flag{xxxxxxxxx}</p>";

}

else{

echo "<p id=flag>没抽中哦,再试试吧</p>";

}

}

show_source("check.php");

这里涉及到了伪随机数漏洞,即当确定了种子后,随机数每次生成数的所有数是重复得,并不是真正意义上的随机数。

<?php

mt_srand(12345);

echo mt_rand()."<br/>";

?>

当你每次运行这个函数得到的随机数都是相同的。

这个就像一个关系式:y=ax,如果我们能得到y和a就可以推出x。

当然,实际上这个函数的关系是十分复杂的,但我们仍然可以用工具去破解。

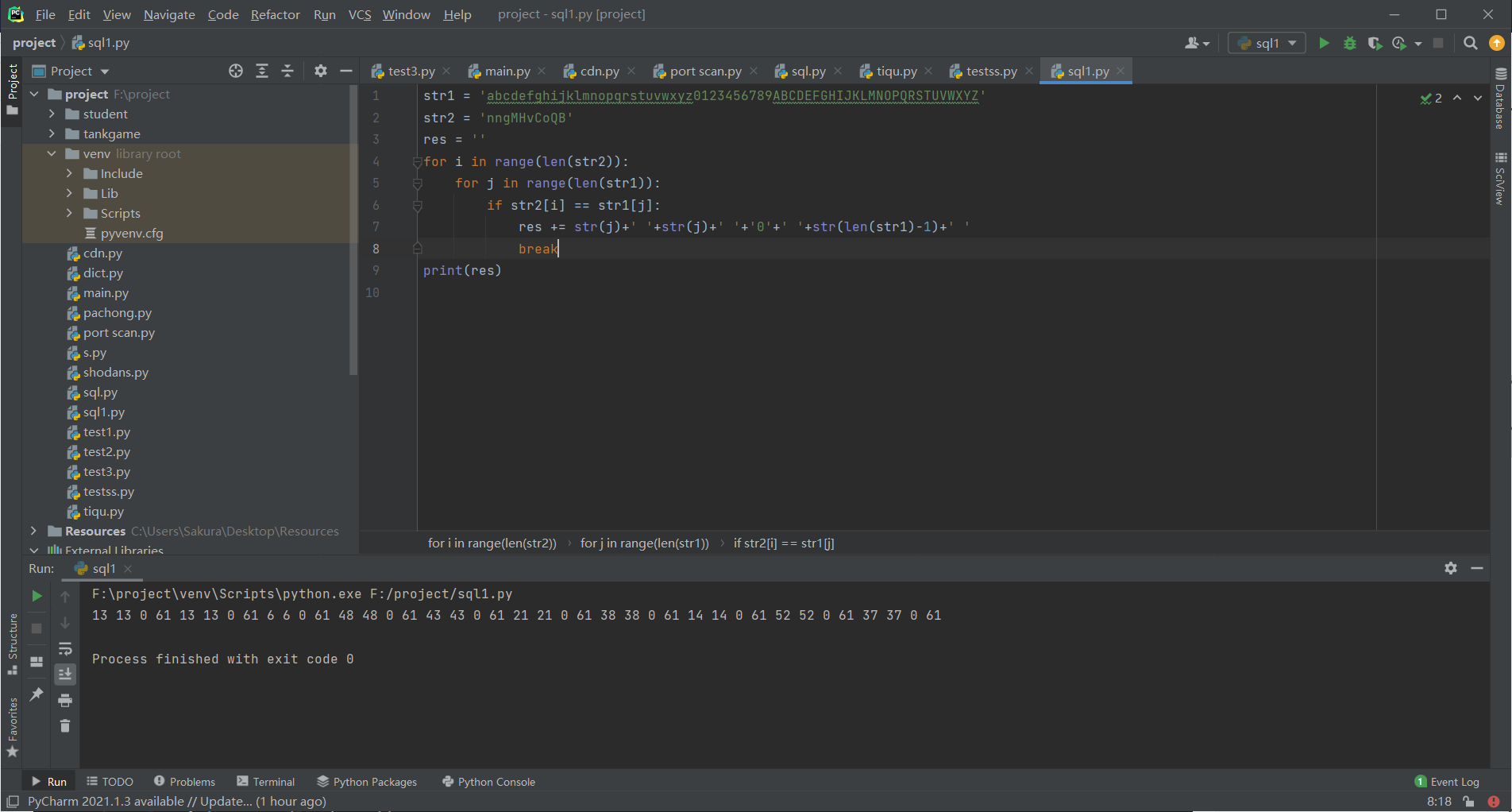

首先,我们要把题目给我们的线索转化为脚本可读的形式:

str1 = 'abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ'

str2 = 'nngMHvCoQB'

res = ''

for i in range(len(str2)):

for j in range(len(str1)):

if str2[i] == str1[j]:

res += str(j)+' '+str(j)+' '+'0'+' '+str(len(str1)-1)+' '

break

print(res)

获得到了种子,我们来生成下后序的字符串:

我们看到前面十位完全吻合。

提交:

版权声明:本博客所有文章除特殊声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明出处 sakura的博客!