xml漏洞

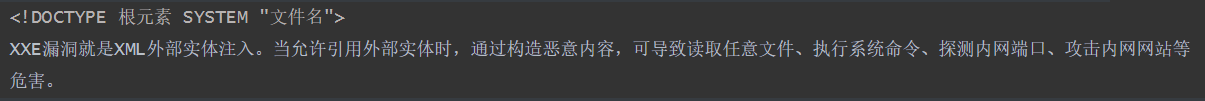

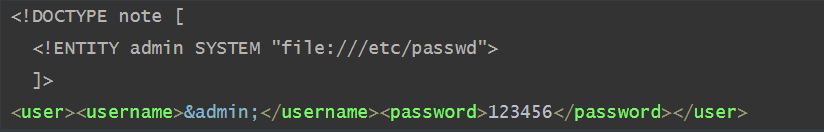

XXE漏洞全称XML External Entity Injection即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等危害。xxe漏洞触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件。

XML被设计为传输和存储数据,其焦点是数据的内容。

HTML被设计用来显示数据,其焦点是数据的外观。

所有 XML 元素都须有关闭标签。

XML 标签对大小写敏感。

XML 必须正确地嵌套。

XML 文档必须有根元素。

XML 的属性值须加引号

所有 XML 元素都须有关闭标签。

XML 标签对大小写敏感。

XML 必须正确地嵌套。

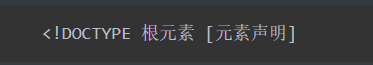

XML 文档必须有根元素。

XML 的属性值须加引号。

<message>hello < world</message>,为了避免错误。我们用实体引用<来代替”<”字符。XML中,有5个预定义的实体引用。

< <

> >

& &

&apos ‘

" ‘

语法:

内部声明:

外部声明:

xml实体:

版权声明:本博客所有文章除特殊声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明出处 sakura的博客!